Linux kullanıcısı olsanız da olmasanız da, Linux hakkında; “Güvenlik için en iyi işletim sistemi” cümlesini duymuş olmalısınız. Doğrudur, ancak Linux’un güvenilirliğini zorlayan bazı dezavantajları da var. Bu yazımızda saldırganların kullandığı Cloud Snooper, kötü amaçlı yazılımı inceleyeceğiz.

Konu Başlıkları

Cloud Snooper Kötü amaçlı yazılımı nedir?

Cloud Snooper, güvenlik duvarını atlayarak bulut sunucuyla iletişim kurabilen yeni ve yenilikçi bir kötü amaçlı yazılım saldırısıdır. Kötü amaçlı yazılım, yöneticinin görüş alanı altındaki sunucuda bulunur.

Yakın zamanda güvenlik risklerinden bahseden SophosLab, bir çekirdek sürücüsü dağıtarak herhangi bir Linux veya diğer işletim sistemi tabanlı sunucuların güvenliğini tehlikeye atabilecek Cloud Snooper adlı yeni bir kötü amaçlı yazılım hakkında bir rapor yayınladı.

Haftalar önce, Linux dağıtımlarının çoğunda saldırganın kök erişimi elde etmesine ve herhangi bir eylem gerçekleştirmesine olanak tanıyan bir Sudo güvenlik açığı keşfedildi.

Saldırganlar, gizli kalmayı başaran yeni Cloud Snooper kötü amaçlı yazılımını dağıtarak ağda komutlar yürütebilir.

AWS’de kullanılan tekniği keşfetmemize rağmen, sorun tek başına bir AWS (Amazon Web Servisleri) sorunu değildir. Normal web trafiği gibi meşru bir trafikte C2 trafiğini, çoğu değilse de birçok güvenlik duvarını atlayabilecek şekilde bindirme yöntemini temsil eder.

Saldırının karmaşıklığı ve ısmarlama bir APT (Advanced Persistent Threat) araç setinin kullanılması, bize kötü amaçlı yazılımın ve operatörlerinin, muhtemelen ulus devlet destekli gelişmiş bir tehdit aktörü olduğuna inanmamız için neden sağlamakta.

Güvenliği ihlal edilen sistemler hem Linux hem de Windows EC2 bulut sunucularını çalıştırıyor.

Anormal trafik uyarıları artmakta

Bu tür olaylarda sıklıkla olduğu gibi, araştırmamız birisi bir anormallik fark ettiğinde başladı. AWS güvenlik grupları (SG’ler) doğru şekilde ayarlanmış, yalnızca gelen HTTP veya HTTPS trafiğine izin verecek şekilde ayarlanmış olsa da, tehlikeye atılan Linux sistemi hala 2080 / TCP ve 2053 / TCP bağlantı noktalarında gelen bağlantıları dinliyordu.

Bu sistemin analizi, kötü amaçlı yazılımın operatörlerine sunucuyu AWS SG’leri aracılığıyla uzaktan kontrol etme yeteneği veren bir rootkit’in varlığını ortaya çıkardı. Ancak bu rootkit’in yetenekleri, bunu Amazon bulutunda yapmakla sınırlı değildir: Ayrıca, herhangi bir sınır güvenlik duvarının arkasındaki herhangi bir sunucuda, hatta şirket içi bir sunucuda bile, kötü amaçlı yazılımlarla iletişim kurmak ve bunları uzaktan kontrol etmek için kullanılabilir.

Çok benzer bir yapılandırma formatı kullanarak diğer tehlikeye atılmış Linux ana bilgisayarlarına benzer bir C2 ile iletişim kuran bir arka kapıya sahip tehlikeye atılmış bir Windows sistemi belirledik. Arka kapı, görünüşe göre kötü şöhretli Gh0st RAT kötü amaçlı yazılımının kaynak koduna dayanıyor.

Soruşturmanın bu noktasında, hala bazı açık sorularımız var. Örneğin, saldırganların istemcinin sistemini ilk etapta nasıl tehlikeye atmayı başardığı hala belirsiz. Çalışan teorilerden biri, saldırganların parola kimlik doğrulaması ile korunan SSH aracılığıyla bir sunucuya girmeleridir.

Cloud Snooper saldırıcısı sunuculara nasıl bulaşır?

Bildiğiniz gibi, Linux’taki her şey bir dosya, dolayısıyla bilgisayar korsanları “snd_floppy” adlı Linux çekirdek sürücü dosyasından yararlanır. Evet, doğru okudunuz, snd_floppy.

Linux’ta böyle bir sürücünün olmadığını ve disketin yıllar önce öldüğünü iddia edebilirsiniz. Ancak snd_floppy, herhangi bir donanım desteği ile ilgisi olmayan bir aldatmaca adıdır.

Ad, snd_pcm, snd_hda_intel, snd_hda_codec ve snd_timer gibi “snd” ile başlayan baş harflere sahip diğer Linux sürücüleriyle benzerlik eklemek için seçilir.

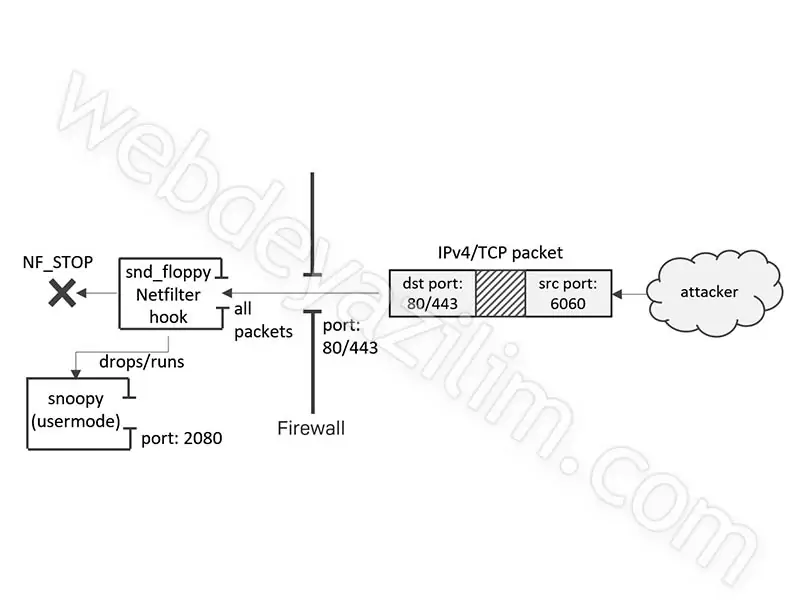

Saldırgan, sunucuda casusluk yapmak için, zararlı eylemler gerçekleştirmek için normal ağ trafiği verilerine gizli komut betiğinin eklendiği bant içi bir sinyal gönderme yöntemi kullanır.

Komut dosyası, konuşlandırılan snd_floppy sürücü dosyası tarafından ağ trafiğinden ayıklanan gizli veri olarak hareket eder. Saldırgan, güvenlik duvarından algılamayı atlayarak komutu göndermek için 16 bit TCP kaynak bağlantı noktasını kullanır.

Sunucuyu Bu Saldırılardan nasıl koruruz?

Yapabileceğiniz ilk şey, meşru olmayan bir kaynak bağlantı noktasından paketleri algılamak ve engellemek için bir güvenlik duvarının mevcut güvenlik kurallarını değiştirmektir.

Güvenlik duvarı virüslü bir dosyanın girişini yine de kısıtlayamazsa, komut dosyasının yürütülmesini önlemek için başka bir önlem katmanı ekleyebilirsiniz. Sahte çekirdek sürücülerini veya istenmeyen programları izleyip sunucunuzdan silebilen herhangi bir aracı kullanabilirsiniz.

Önerilen içerik: İnternette Güvende Olmanın Yolları

Cloud Snooper saldırısına karşı nasıl savunma yapılır

Cloud Snooper saldırısı ile mücadele etmek için güvenlik uzmanları, ağ trafiğini gerçek zamanlı olarak analiz edebilen araçlara yatırım yaparak başlamalıdır. Bu görünürlük, onaylanmamış cihazların yanı sıra hassas verilerin potansiyel dışarı sızmasını tespit etmek için çok önemlidir. Ek olarak, infosec personeli, anormal davranışları izleyebilmeleri için ağlarının “ana mücevherlerinin” ayrı ayrı uyarılar oluşturacak şekilde yapılandırıldığından emin olmalıdır.

Savunmacılar için tavsiyeler

- Ağa bağlı tüm cihazların tam bir envanterini oluşturun ve bu cihazlarda kullanılan tüm güvenlik yazılımlarını güncelleyin.

- Dışa dönük tüm hizmetlerin tamamen yamalandığından emin olun. Bulut barındırma hizmetleri genellikle güvenlik duvarı güvenliği sağlar, ancak bu, bir kuruluşun kendi bulut güvenlik önlemlerinin yerini almamalıdır.

- Tüm bulut yapılandırmalarını kontrol edin ve tekrar kontrol edin. Sophos 2020 Tehdit Raporu, kullanıcı yanlış yapılandırmasının ve görünürlük eksikliğinin buluttaki saldırıların başlıca nedenleri olduğunu ortaya koyuyor.

- Saldırganların bir saldırı sırasında güvenlik ürünlerini devre dışı bırakmasını önlemek için dahili olarak kullanılan tüm güvenlik kontrol panellerinde veya kontrol panellerinde çok faktörlü kimlik doğrulamayı etkinleştirin.

- Unutmayın, güvenlik için tek bir sihirli değnek ve buluttaki verileri ve ağları korumak için özel olarak tasarlanmış bileşenler dahil olmak üzere katmanlı, derinlemesine savunma özellikli, yeni nesil bir güvenlik modeli yoktur.

Bir yönetici için alınması gereken son önlem, kök düzeyindeki işlevlerin yürütülmesini önlemek için kök parolaları düzenli olarak ziyaret etmek ve güncellemek olmalıdır. Ek bir güvenlik katmanı için iki faktörlü kimlik doğrulama da ekleyebilirsiniz.